关于Nginx 用户认证、SSL证书生成配置的一些笔记

这世界的一面至始至终是表象,正如另一面至始至终是意志 —–《作为意志和表象的世界》(第一篇 世界作为表象初论)

写在前面

- 分享一些

Nginx用户认证、SSL加密配置的笔记 - 博文内容涉及

Nginx用户认证、SSL加密配置 Demo- 通过

OpenSSL生成使用SSL证书、私钥和 CSR Demo

- 理解不足小伙伴帮忙指正

这世界的一面至始至终是表象,正如另一面至始至终是意志 —–《作为意志和表象的世界》(第一篇 世界作为表象初论)

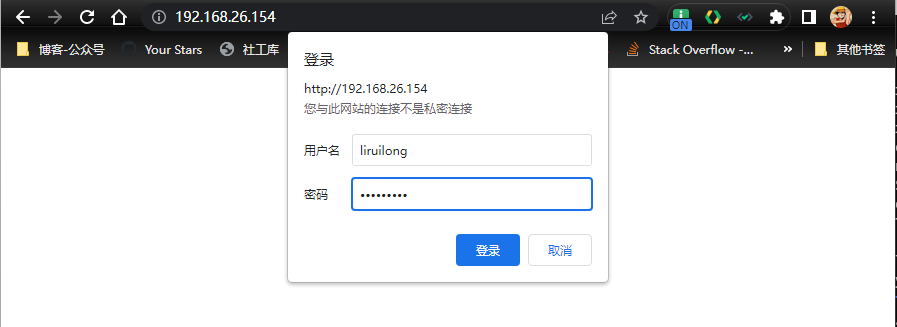

用户认证

安装 nginx ,配置 nginx 的用户认证

1 | ┌──[root@vms152.liruilongs.github.io]-[~] |

安装版本

1 | ┌──[root@vms.154.liruilongs.github.io]-[/etc/pki/nginx] |

备份修改配置文件

1 | ┌──[root@vms.154.liruilongs.github.io]-[~] |

认证需要 在配置文件 server 模块下面添加对应的配置,auth_basic 为提示信息,auth_basic_user_file 为账密文件位置

1 | server { |

安装压测工具,http-tools 可以创建访问网站的用户名和密码

1 | ┌──[root@vms.154.liruilongs.github.io]-[~] |

启动服务,确认服务启动

1 | ┌──[root@vms.154.liruilongs.github.io]-[~] |

访问测试

SSL 虚拟主机配置

修改配置文件,需要把注释的部分放开,然后在配置文件的指定的位置创建 SSL 相关密钥,证书

1 | ┌──[root@vms.154.liruilongs.github.io]-[/etc/pki/nginx] |

创建 ssl 认证相关

1 | ┌──[root@vms.154.liruilongs.github.io]-[/etc/nginx/conf.d] |

生成 RSA 和 ECDSA 密钥

生成生成 RSA 密钥,服务器私钥用于对报文进行解密

1 | ┌──[root@vms.154.liruilongs.github.io]-[/etc/pki/nginx/private] |

其他可选项

生成 RSA 密钥:

1 | openssl genrsa -out example.key [bits] |

打印 RSA 密钥的文本表示:

1 | openssl rsa -in example.key -text -noout |

生成新的 RSA 密钥并使用基于 AES CBC 256 加密的密码短语进行加密:

1 | openssl genrsa -aes256 -out example.key [bits] |

检查您的私钥。如果密钥有密码短语,系统会提示您输入密码:

1 | openssl rsa -check -in example.key |

从密钥中删除密码:

1 | openssl rsa -in example.key -out example.key |

使用密码短语加密现有私钥:

1 | openssl rsa -des3 -in example.key -out example_with_pass.key |

生成 ECDSA 密钥。curve 将替换为:prime256v1、secp384r1、secp521r1 或任何其他支持的

1 | openssl ecparam -genkey -name [curve] | openssl ec -out example.ec.key |

创建证书签名请求(CRS)

从现有私钥创建 CSR

1 | ┌──[root@vms.154.liruilongs.github.io]-[/etc/pki/nginx] |

可选项

在单个命令中创建没有密码短语的 CSR 和私钥:

1 | openssl req -nodes -newkey rsa:[bits] -keyout example.key -out example.csr |

在命令行上提供 CSR 主题信息,而不是通过交互式提示。

1 | openssl req -nodes -newkey rsa:[bits] -keyout example.key -out example.csr -subj "/C=UA/ST=Kharkov/L=Kharkov/O=Super Secure Company/OU=IT Department/CN=example.com" |

从现有证书和私钥创建 CSR:

1 | openssl x509 -x509toreq -in cert.pem -out example.csr -signkey example.key |

通过提供 openssl 配置文件为多域 SAN 证书生成 CSR:

1 | openssl req -new -key example.key -out example.csr -config req.conf |

配置文件 req.conf:

1 | [req] |

创建 X.509 证书

生成证书,使用现有的 CSR 和私钥创建自签名证书:

1 | ┌──[root@vms.154.liruilongs.github.io]-[/etc/pki/nginx] |

可选项

这里也可以从头开始创建自签名证书和新私钥:

1 | openssl req -nodes -newkey rsa:2048 -keyout example.key -out example.crt -x509 -days 365 |

使用您自己的“CA”证书及其私钥签署子证书。如果您是一家 CA 公司,这将显示一个关于如何颁发新证书的非常简单的示例。

1 | openssl x509 -req -in child.csr -days 365 -CA ca.crt -CAkey ca.key -set_serial 01 -out child.crt |

打印证书的文本表示

1 | openssl x509 -in server.crt -text -noout |

将证书的指纹打印为 md5、sha1、sha256 摘要:

1 | openssl x509 -in cert.pem -fingerprint -sha256 -noout |

验证 CSR 或证书

验证 CSR 签名:

1 | openssl req -in example.csr -verify |

验证私钥是否与证书和 CSR 匹配:

1 | openssl rsa -noout -modulus -in example.key | openssl sha256 |

验证证书,前提是您在计算机上将根证书和任何中间证书配置为受信任:

1 | openssl verify example.crt |

当您有中间证书链时,验证证书。根证书不是捆绑包的一部分,应该在您的机器上配置为受信任的。

1 | openssl verify -untrusted intermediate-ca-chain.pem example.crt |

验证证书,当您有中间证书链和根证书时,未配置为受信任的证书。

1 | openssl verify -CAFile root.crt -untrusted intermediate-ca-chain.pem child.crt |

验证远程服务器提供的证书是否涵盖给定的主机名。有助于检查您的多域证书是否正确涵盖了所有主机名。

1 | openssl s_client -verify_hostname www.example.com -connect example.com:443 |

启动 nginx 服务测试

1 | ┌──[root@vms.154.liruilongs.github.io]-[/etc/pki/nginx] |

访问测试,自签名的证书,所以无效

博文参考

https://dynacont.net/documentation/linux/openssl/

https://medium.com/free-code-camp/openssl-command-cheatsheet-b441be1e8c4a

https://www.sslshopper.com/article-most-common-openssl-commands.html

https://kubernetes.io/zh-cn/docs/tasks/administer-cluster/certificates/

关于Nginx 用户认证、SSL证书生成配置的一些笔记

https://liruilongs.github.io/2022/12/21/web/关于Nginx 用户认证、SSL证书配置生成的一些笔记/